Dokumentation FreeFirewall

Einführung

Free Firewall ist eine vollwertige professionelle Firewall, die Sie vor den Gefahren aus dem Internet schützt. Regulieren Sie jedes einzelne Programm auf Ihrem Computer, indem Sie den Zugriff auf das Internet genehmigen oder verwehren. Free Firewall benachrichtigt Sie, wenn Anwendungen im Hintergrund, ohne Ihre Kenntnis, auf das Internet zugreifen wollen.

Anwendungsfälle

Überwachung und Kontrolle

Überwachen Sie den Internetzugriff jedes Programms, welches auf Ihrem Computer ausgeführt wird. Legen Sie Regeln fest, welche, für jedes Programm individuell, den Internetzugriff steuern.

Schutz vor Angreifer

Die Software schützt Sie vor Angreifern aus dem Internet und dem lokalen Netzwerk.

Privatsphäre

Beim Surfen im Internet hinterlassen Sie viele Spuren. Über verschiedene Techniken lassen sich Internetnutzer verfolgen und ihre Aktivitäten überwachen. Die Software schützt Sie vor Verfolgung und Überwachung im Internet.

Einrichtung

Um die Software auf Ihrem Computer einzurichten, müssen Sie zunächst die Installationsdatei herunterladen. Diese finden Sie auf der Webseite: FreeFirewall Download.

Sobald Sie die Installationsdatei heruntergeladen haben, starten Sie diese.

Nach Abschluss der Installation erscheint eine Verknüpfung auf Ihrem Desktop. Starten Sie die Software.

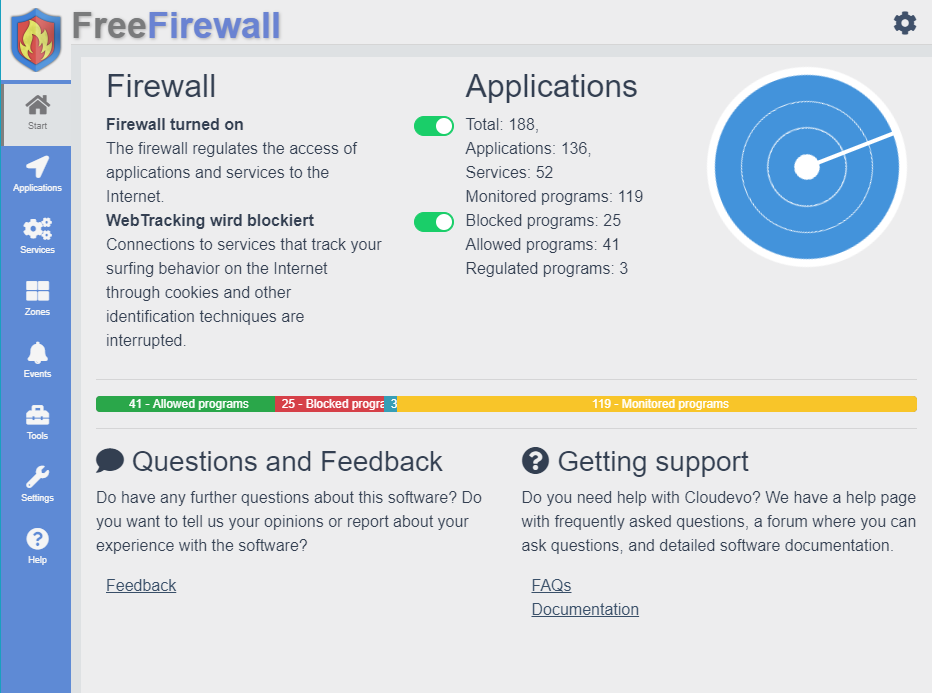

Benutzeroberfläche

Nach starten der Anwendung erscheint die Benutzeroberfläche der Software.

Aktualisierung der Software

Die Software erhält gelegentlich Aktualisierungen, welche neue Funktionen bereitstellt oder Fehler korrigiert. Sie können sich auf der Produktseite der Software informieren, ob eine aktuellere Version verfügbar ist oder wann eine Aktualisierung erscheint. Bei jeder neuen Programmversion ist im Änderungsprotokoll erfasst, ob diese mit der vorhergehenden Version abwärtskompatibel ist. Stellen Sie sicher, dass Sie nur Aktualisierungen installieren, die abwärtskompatibel zu Ihrer installierten Programmversion sind. Jedes bereitgestellte Update hat eine eigene Stabilitätsbezeichnung:

- Beta: Diese Programmversionen befindet sich noch in der Entwicklung und wurden unzureichend getestet. Diese Programmversionen sollten Sie nur auf einem Testgerät installieren, welches Sie nicht produktiv nutzen.

- PREVIEW: Diese Programmversionen wurden noch unzureichend getestet. Diese Programmversionen sollten Sie nur auf einem Testgerät installieren, welches Sie nicht produktiv nutzen.

- Release: Diese Programmversionen wurden ausreichend getestet und können auf produktiven Systemen eingesetzt werden.

Inkompatible Aktualisierungen

Möchten Sie eine aktuellere Programmversion installieren, die jedoch nicht abwärtskompatibel mit der bestehenden ist, sollten Sie dies wie folgt tun:

- Sichern Sie alle Daten aus der bestehenden Installation auf einen sicheren Datenträger.

- Notieren Sie sich die Konfiguration und Einstellungen der bestehenden Installation.

- Deinstallieren Sie die alte Programmversion. Wählen Sie beim Deinstallieren die vollständige Deinstallation aus.

- Installieren Sie die Aktualisierung.

- Konfigurieren Sie die neue Installation mit den notierten Einstellungen.

- Kopieren Sie Ihren alten Datenbestand auf das Cloud-Laufwerk oder in den synchronisierenden Ordner.

Update von Version 1 auf 2

Sollten Sie eine Aktualisierung von Version 1 auf 2 durchführen wollen, befolgen Sie bitte die Anweisungen unter dem Abschnitt: Inkompatible Aktualisierungen

Deinstallation

Die Software kann mit Hilfe eines Assistenten auch deinstalliert werden. Die Deinstallation der Software kann auf zwei Wegen durchgeführt werden.

Deinstallation über die Systemsteuerung:

- Öffnen Sie das Startmenü von Windows.

- Tippen Sie das Wort [Systemsteuerung] ein.

- Öffnen Sie die [Systemsteuerung] und klicken Sie auf den Menüpunkt [Programme deinstallieren].

- Suchen Sie in der Liste nach einem Eintrag der Software.

- Klicken Sie den Eintrag der Software mit der rechten Maustaste an.

- Im erscheinenden Menü klicken Sie bitte auf [Deinstallieren].

- Es öffnet sich ein Assistent, um die Software zu deinstallieren.

- Befolgen Sie die Anweisungen im Assistenten, um die Software zu deinstallieren.

Deinstallation über den Assistenten:

- Öffnen Sie den Datei-Explorer von Windows.

- Navigieren Sie zum Installationspfad der Software. Pfad: C:\Program Files\Evorim\SoftwareName

- Im Verzeichnis befindet sich eine Datei mit folgendem Namen: uninstall.exe

- Klicken Sie doppelt und die Datei, um den Assistent zu starten.

- Es öffnet sich ein Assistent, um die Software zu deinstallieren.

- Befolgen Sie die Anweisungen im Assistenten, um die Software zu deinstallieren.

Ablauf der Deinstallation:

- Der Assistent führt Sie durch die Deinstallation.

- Bestätigen Sie am Ende die Durchführung eines Computer-Neustarts.

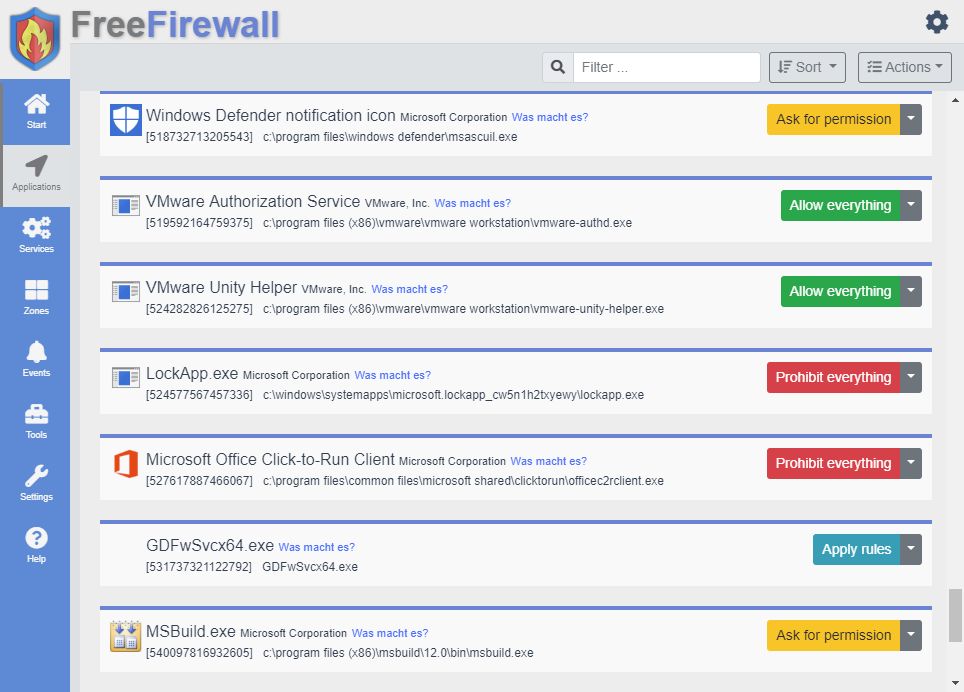

Anwendungen

Nach dem Einrichten und Starten der Software werden alle laufenden Programme in der Benutzeroberfläche angezeigt.

Berechtigungen

Für jedes Programm einzeln können Sie Berechtigungen festlegen.

Mögliche Berechtigungen sind :

- Erlaubnis fragen : Bei jedem Zugriff auf das Internet wird in der Software ein Internetzugriff-Ereignis angezeigt, welches Sie genehmigen oder blockieren.

- Alles erlauben : Jeder Internetzugriff wird automatisch durch die Firewall genehmigt.

- Alles verbieten : Jeder Internetzugriff wird automatisch durch die Firewall blockiert.

- Regeln anwenden : Jeder Internetzugriff wird automatisch anhand von Regeln für dieses Programm individuell entschieden. Regeln können vom Benutzer erstellt werden.

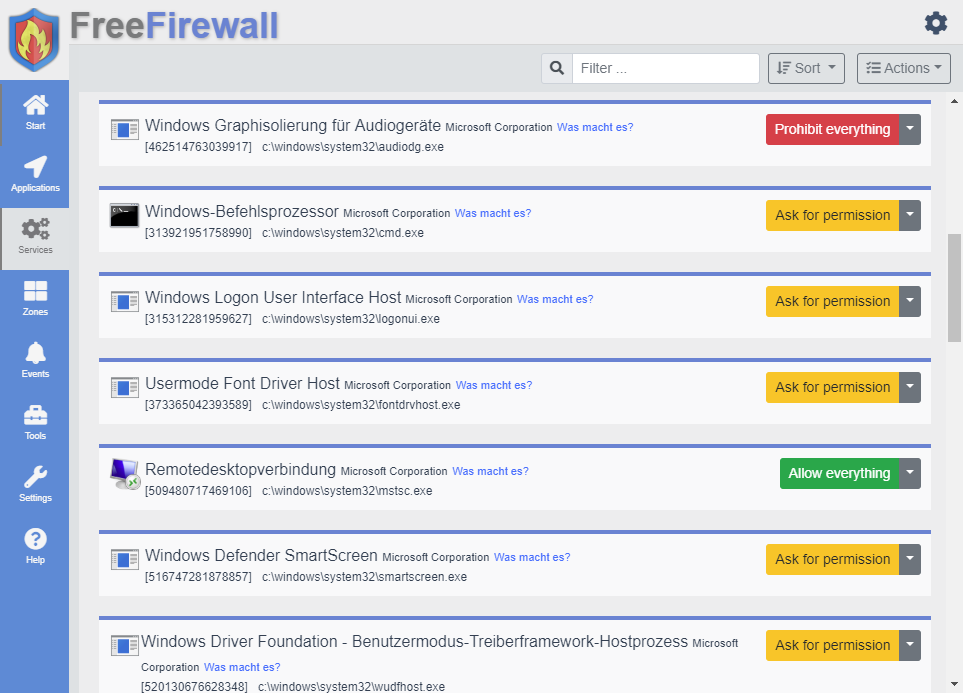

Dienste

Ähnlich wie ausgeführete Programme, werden auch in Hintergrund laufende Dienste überwacht. Auch für Dienste können individuelle Berechtigungen vergeben werden.

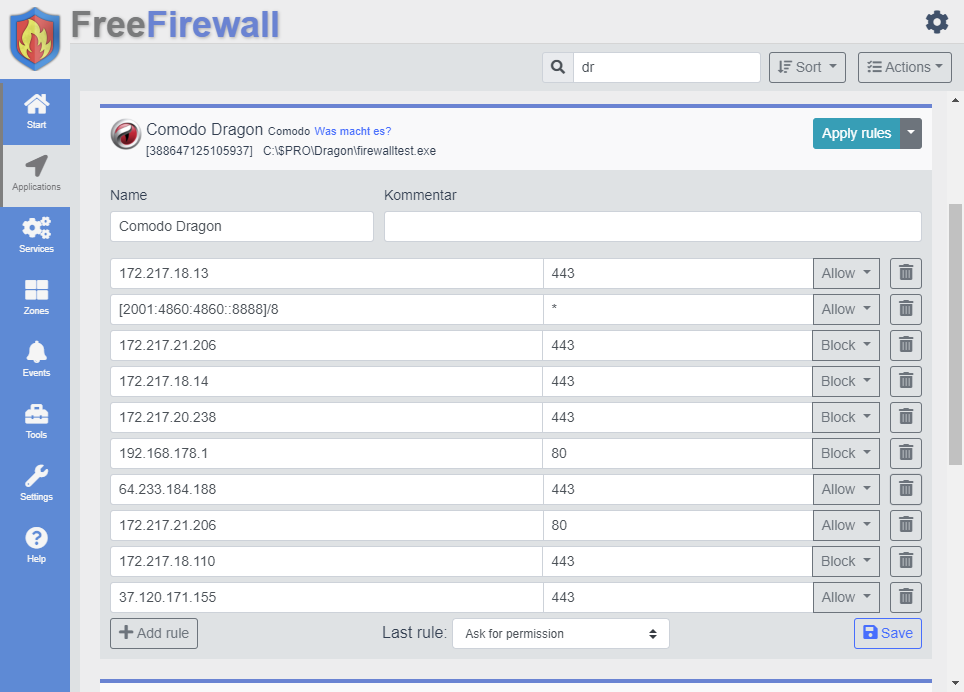

Regeln

Neben der zwei Berechtigungsstufen alles erlauben oder verbieten, gibt es noch eine präzisere Zuweisung von Berechtigungen durch Regeln. Regeln bestehen aus einer Adresse und einem Port und aus einer Berechtigung.

Greift ein Programm auf das Netzwerk oder Internet zu, werden solange alle aufgeführten Regeln überprüft, bis eine mit der Zieladresse übereinstimmt. Wird eine übereinstimmende Zieladresse gefunden, wird die jeweilige zur Regel zugewiesene Berechtigungen angewandt und die verarbeitung beendet.

Wenn keine der angegebenen Regeln mit der Zieladresse übereinstimmt, wird die letzte Regel angewendet. Die letzte Regel kann folgende Werte haben:

- Erlaubnis fragen : Wurde nach dem Abarbeiten der obigen Regeln kein Treffer gefunden, wird in der Software ein Internetzugriff-Ereignis angezeigt, welches Sie genehmigen oder blockieren.

- Alles erlauben : Wurde nach dem Abarbeiten der obigen Regeln kein Treffer gefunden, wird der Internetzugriff automatisch durch die Firewall genehmigt.

- Alles verbieten : Wurde nach dem Abarbeiten der obigen Regeln kein Treffer gefunden, wird der Internetzugriff automatisch durch die Firewall blockiert.

- Ausgewählte Zone-Regeln anwenden : Wurde nach dem Abarbeiten der obigen Regeln kein Treffer gefunden, werden nun Regeln der ausgewählten Zone solange überprüft, bis eine Übereinstimmung gefunden wurde.

Regeln hinzufügen

Neue Regeln für ein Programm können über die Hinzufügen-Schaftfläche erstellt werden. Eine Regel besteht aus folgenden Parametern:

- IP-Adresse oder Domainname

- Port, Port-Bereich oder Stern

- Regel-Aktion

IP-Adresse oder Domainname : IP-Adresse kann in Form von einer IP v4 oder IP v6 Adresse eingegeben werden. Die Adresse kann zusätzlich eine Submaske in Form einer Prefixlänge enthalten.

Beispiele : IP-Adresse oder Domainname

- 192.168.2.77

- 192.168.2.77/18

- 192.168.2.77/18

- [2001:0db8:0000:08d3:0000:8a2e:0070:7344]

- [2001:0db8:0000::7344]

- [2001:0db8:0000::7344]/64

- exampledomain.com

- subdomain.example.com

Port, Port-Bereich oder Stern : Der Port-Parameter einer Regel kann auf vielfache Weise angegeben werden. Entweder als einfache numerische Zahl, als Port-Bereich oder als Aufzählung von Ports durch ein Komma getrennt. Der Stern-Parameter wird verwendet, wenn die Regel für alle Ports anwendbar sein soll.

Beispiele : Port

- 80

- 433

- 80-433

- 80,433,8080,8443

- *

Regel-Aktion : Die Regel-Aktion legt fest, ob beim Zutreffen der Regel auf einen Netzwerkzugriff, der Netzwerkzugriff entweder blockiert oder erlaubt werden soll.

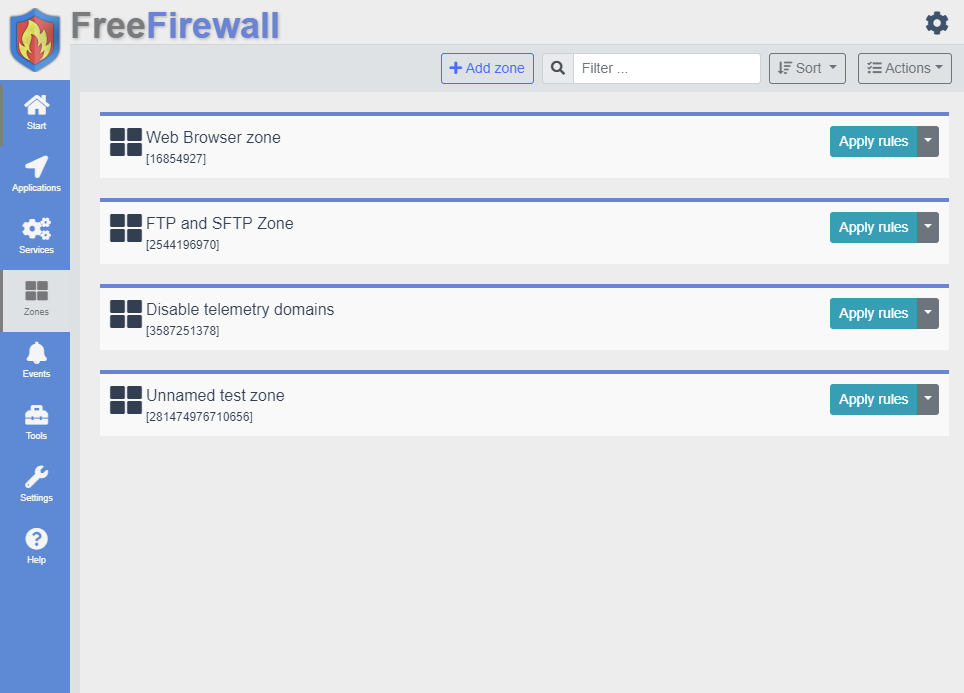

Zonen

Zonen sind eine Erweiterung des Regel-Konzepts. Regeln bieten eine feingranulare Zuweisung von Berechtigungen für ein bestimmtes Programm. Da viele Programme ähnliche Berechtigungen haben sollen, ist es sinnvoll diese Regeln nicht jedem Programm einzeln zuzuweisen, sondern eine Zone zu erstellen. In dieser Zone werden alle Regeln aufgelistet. Anschließend kann die Zone einem oder mehreren Programmen zugewiesen werden.

Einstellungen

Die Software bietet Ihnen Optionen und Einstellungen, um das Verhalten der Software zu verändern.

Allgemeine Einstellungen

Programm mit Windows starten

Das Programm startet automatisch bei jedem Start des Computers mit.

Nach Aktualisierungen suchen und benachrichtigen

Das Programm sucht automatisch nach einer aktuelleren Programmversion und benachrichtigt Sie über eine Aktualisierung.

Ruhezustand während Synchronisierung verhindern

Während Dateien mit der Cloud synchronisiert werden, wird der Ruhezustand oder Standby verhindert.

Sprachauswahl

Wählen Sie Ihre Sprache aus, indem Sie auf eine Flagge klicken .

Synchronisierung

Cloud-Belegungsstrategie

Eine Belegungsstrategie gibt an, in welcher Reihenfolge der Speicherplatz der Cloud-Dienste belegt werden soll.

- Optimierte Geschwindigkeit : Kombination von Cloud-Dienst für maximale Geschwindigkeit

- Zufällig : Dateien werden zufällig auf einen Cloud-Dienst hochgeladen

- Starke Fragmentierung : Große Dateien werden auf möglichst viele verschiedene Cloud-Speicher verteilt

- Verfügbarer Speicherplatz : Cloud Dienste mit größten verfügbaren Speicherplatz werden zuerst belegt

- Linear : Upload in gleicher Reihenfolge auf die Cloud-Speicher Dienste verteilt, wie sie in der Liste angeordnet sind

- Gleichmäßige Belegung : Alle Cloud-Speicher Dienste haben etwa gleich Menge an Daten

Pfad für den Zwischenspeicher

Eine Belegungsstrategie gibt an, in welcher Reihenfolge der Speicherplatz der Cloud-Dienste belegt werden soll.

Komprimierung

Dateien können vor dem hochladen in die Cloud komprimiert werden, um Speicherplatz und Übertragungszeit zu sparen.

- Keine Komprimierung : Dateien werden ohne Komprimierung hochgeladen

- Schnelle Komprimierung : Dateien ein wenig komprimiert

- Mittlere Komprimierung : Dateien werden ausgewogen komprimiert

- Starke Komprimierung : Alle Dateien werden vor dem Upload stark komprimiert

Upload/Download-Bandbreitenbeschränkung

Beschränken Sie die Bandbreite, die für den Download oder Upload der Dateien zur Verfügung steht. Geben Sie hierfür eine Zahl ein, um die Beschränkung zu aktivieren.

Proxy im Firmen- oder Heim-Netzwerk

Verwenden Sie ein Proxy, um sich mit dem Internet zu verbinden, dann bietet Ihnen die Software die Möglichkeit, die Proxy-Verbindung zu konfigurieren. Die Software unterstützt verschiedene Proxys:

- HTTP Proxy

- HTTPS/SSL Proxy

- SOCKS v4 Proxy

- SOCKS v4 Typ A Proxy

- SOCKS v5 Proxy

- SOCKS v5 Typ H Proxy

Sie können die Proxy-Konfiguration des Systems übernehmen, um die Einstellungen für alle Programme zentral zu verwalten. Wählen Sie hierfür den Eintrag im Auswahlmenü.

Häufige Fragen

Häufig werden die selben Fragen wiederholt gestellt. An dieser Stelle wollen wir Ihnen die häufigsten Antworten geben.

Muss die Windows Firewall oder Defender Firewall ausgeschaltet werden?

Nein. Unsere Firewall arbeitet unabhängig und parallel zu anderen Produkten. Sie müssen weder die Windows Firewall noch die Defender Firewall deaktivieren.

Wie kann ich das Passwort der Firewall zurücksetzen?

Das Passwort der Firewall kann auf zwei Arten zurückgesetzt werden.

- 1. Deinstallieren Sie die Firewall und wählen Sie bei der Deinstallation die Option, um alle Einstellungen zu löschen.

-

2. Schließen Sie hierfür zunächst die Benutzeroberfläche der Firewall. Anschließend löschen Sie dann das angegebene Verzeichnis. Verzeichnis :

C:/Users/YOUR_NAME/AppData/Roaming/FreeFirewall